Joseph Ravichandran könnte an einem Apple Vision Pro Jailbreak dran sein. Der Sicherheitsforscher hat den vielleicht ersten Kernel Exploit der Apple Vision Pro gefunden.

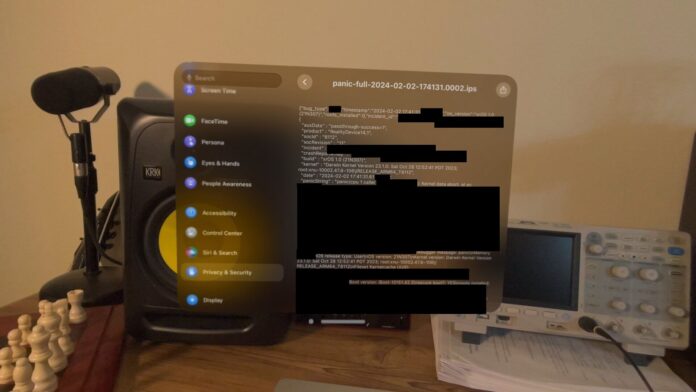

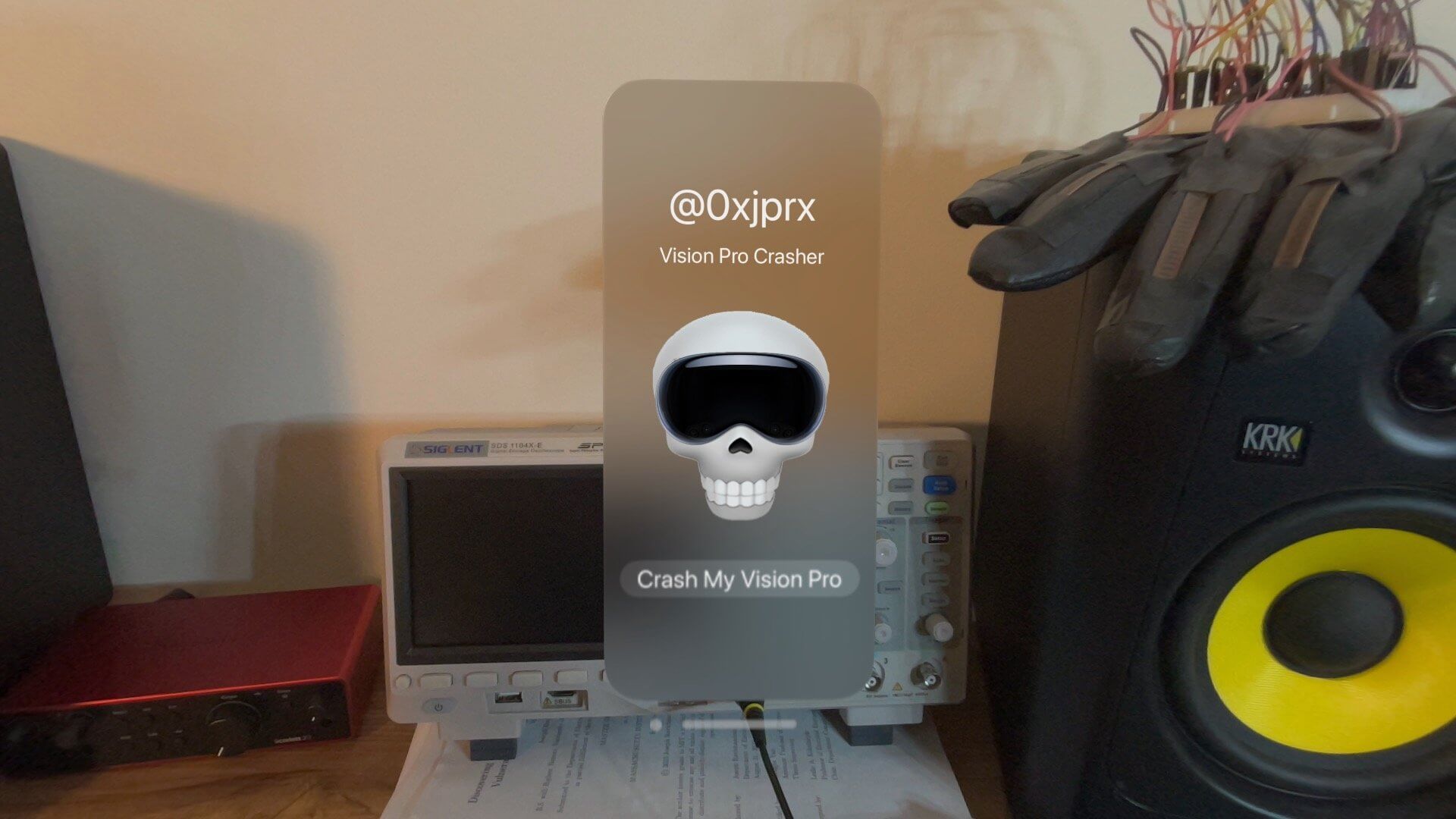

Die Apple Vision Pro ist am 02. Februar 2024 auf den Markt gekommen und noch am selben Tag hat Joseph – auch bekannt als @0xjprx – den ersten Exploit gefunden. Der Sicherheitsforscher hat es geschafft, einen System-Crash hervorzurufen. Nach dem Crash hat sich die Apple Vision Pro neugestartet und zeigte im Passthrough-Modus eine entsprechende Meldung im Display an.

Was ist ein Kernel Exploit?

Ein Kernel Exploit ist eine Sicherheitslücke im Kernel vom Betriebssystem und erlaubt es Angreifern Zugriff auf das System zu erlangen. Der Kernel ist quasi der Hauptbestandteil des Betriebssystems (in dem Fall visionOS) und ermöglicht direkten Zugriff auf die Hardware. Außerdem ist der Kernel für die Ausführung von Systemaufgaben verantwortlich.

Wie steht es um einen Apple Vision Pro Jailbreak?

Joseph Ravichandran hat aktuell keine weiteren Informationen veröffentlicht, wofür er den Exploit verwenden möchte. Im Optimalfall könnte man diesen Exploit als Grundlage für einen visionOS Jailbreak benutzen.

Um den Exploit auszunutzen hat @0xjprx eine visionOS App geschrieben, welche einfach nur einen Button beinhaltet mit der Aufschrift „Crash My Vision Pro“.

Da Joseph als Security Hacker arbeitet, liegt die Vermutung nahe, dass der Exploit nicht für einen zukünftigen Apple Vision Pro Jailbreak hergenommen wird. Ein Kernel Exploit ist des Weiteren auch mit einem Softwareupdate leicht zu beheben. Wenn er den Exploit nicht bereits an Apple gemeldet hat, dann wird Apple sehr wahrscheinlichen diesen selbst identifizieren und mit zukünftigen visionOS Updates beheben.

Wer ist Joseph Ravichandran (@0xjprx)?

Joseph Ravichandran studiert die Sicherheit von Mikroarchitekturen am Massachusetts Institute of Technology (MIT). Viel ist nicht bekannt, auf der DEF CON 30 hat Joseph die „Pacman“ Attacke vorgestellt. Der Pacman Angriff ist ein Hardware Angriff und kann die Pointer Authentifizierung (PAC) auf der Apple M1 CPU umgehen. Wer sich darüber informieren möchte, kann sich auf der Webseite auch die Rede von Joseph auf der DEF CON 30 anschauen. Im Dezember hat Joseph einen weiteren Kernel Exploit gefunden und diesen an Apple gemeldet. Wenn man sich den CVE-2023-41060 genauer anschaut, hat Apple mit einem iOS 17, iPadOS 17 und macOS Sonoma Update diesen Exploit bereits behoben.